xVMP項目分析(基於LLVM的VMP實現)

0. 前言之前在學LLVM Pass的時候就在想,是否能用LLVM Pass來實現vmp?想了一陣子沒啥思路就沒再多想了。

直至看到大佬的這篇文章「[原创]写一个简单的VMP-不造轮子,何以知轮之精髓?」,才發現原來LLVM Pass真能寫VMP,而且十分的契合。

上述文章參考了xVMP這個項目,在閱讀源碼後深感其設計之精妙,令人由衷讚嘆,故而寫下這篇文章與各位靚仔分享,如有寫錯之處,還請指出!!

1. 概述項目地址:https://github.com/GANGE666/xVMP

xVMP的流程可分成3步:

將IR指令轉換成自定義的ByteCode。

根據模板( xVMPInterpreter.h )來建立VM執行環境。

將目標函數置空,替換為我們的VM啟動器。

1234567891011121314151617181920212223242526272829303132virtual bool runOnModule(Module &M){ for (auto Func = M.begin(); Func != M.end(); ++Func) & ...

初窺NP手遊保護

0. 前言某天在應用商店挑選「幸運兒」時,一不小心選到了NP保護的,我想這便是天意。

自那天起便開啟了這段漫長的分析之旅,數以百次的調試,最後留下本文。

樣本: anAuZ29vZHNtaWxlLnRvdWhvdWxvc3R3b3JkX2FuZHJvaWQ=

1. libcompatible.so分析NP的關鍵so為libcompatible.so、libstub.so和libengine.so,三者之間環環相扣,先看libcompatible.so。

1.1 導出符號混淆通過readelf找到.init_proc在0x154028。

123456# readelf -d libcompatible.soreadelf: Error: no .dynamic section in the dynamic segmentDynamic section at offset 0x1abd80 contains 29 entries: Tag Type Name/Value 0x000000000000000c (INIT) ...

某Guard的SO加固探秘(有趣的GNUHash)

1. 前言最近瑣事一堆,而且也有點懶惰,分析周期拉得挺長的。

動調分析了很多次,每次都有新發現,這也使得文章中很多前面的部份是後面補充上去的。

注:本文只分析該加固的具體流程,以及修復的思路。

2. 簡單處理反調試只處理anti ida debug的部份,能順利動調就足夠了。

通過hook strtstr來bypass,然後以frida -U -f XXX -l test.js --pause的方式啟動APP,之後IDA再attach。

1234567891011121314151617181920function hook_strstr() { // 更多比較函數: strcmp、strncmp、memcmp var pfn_strstr = Module.findExportByName("libc.so", "strstr"); Interceptor.attach(pfn_strstr, { onEnter: function (args) { var s ...

某日遊mmap模塊化保護簡單分析

前言前前後後大概分析了這樣本4次左右,前3次都以失敗告終,或許對於普通人來說,失敗才是人生的主旋律,接觸逆向後對這句話越來越有感觸。

本文主要分析的目標是frida/hook檢測。

閃退情況描述frida hook後會立即閃退,hook dlopen後可知是在加載lib__6dba__.so時閃退,具體是在lib__6dba__.so的.init_array裡。而.init_array中只有一個start函數。

frida hook了一次之後,下次就算不hook正常打開APP也會閃退,大概率檢測了frida的maps特徵。

start分析一開始會調用get_custom_scetion獲取lib__6dba__.so中的加密數據。

具體實現如下:

首先用openat、lseek、read等系統調用打開並讀取lib__6dba__.so,然後遍歷獲取最後一個loadable segment的結束地址,記為last_loadseg_end。

用010查看last_loadseg_end偏移指向的數據,可以看出明顯是一些高熵數據,記這些數據為enc_data。

繼續向下看,它又遍歷sh ...

2025騰訊遊戲安全大賽(安卓決賽)

前言上一年雖然止步於初賽,但之後找了時間復現了一下決賽,大概花了2、3周才復現完( 還是在有文章參考的情況下 ),內容很多,大致包括保護分析、vm分析、透視、自瞄實現。

今年的決賽比較不同,他給了2種外掛,考察的是外掛功能的分析和外掛檢測,如下圖。

我對外掛的實現與檢測都沒有太深入的研究,下文的檢測方式大多都是參考網上的文章現學現賣的,有寫錯的地方還請指正。

前置準備三件套與初賽一樣:

GName:0xADF07C0

GObject:0xAE34A98

GWorld:0xAFAC398

利用GObject來dump SDK,記為SDKO.txt。

1./ue4dumper64 --sdku --newue+ --gname 0xADF07C0 --guobj 0xAE34A98 --package com.ACE2025.Game

ACEInject分析ACEInject外掛功能分析ACEInject這個Zygisk模塊會注入libGame.so,將其拉入IDA分析,發現沒有混淆。

在.init_array裡發現它調用pthread_create創建了一個線程,對應線程回調函數如下 ...

2025騰訊遊戲安全大賽(安卓初賽)

前言第一次聽說這比賽是上年偶然和舍友聊天時他告訴我的,沒想到還有以遊戲安全為主的比賽,當時看到有安卓的賽道就報名了,然後比賽時就被那門卡了2天,然後就沒有然後了。

今年沒意外的話是我大學生涯的最後一年,也許也是最後一年打這個比賽了吧,下年也不知道有沒有空看看題。

以下是我的解題記錄,一部份是比賽時寫的,一部份是賽後補充的,有寫錯的還請指正。

前置準備版本:4.27

GName:0xADF07C0

GObject:0xAE34A98

dump sdk by GObject,記為SDKO.txt

1./ue4dumper64 --sdku --newue+ --gname 0xADF07C0 --guobj 0xAE34A98 --package com.ACE2025.Game

dump all objects,記為Objects.txt

12./ue4dumper64 --objs --newue+ --gname 0xADF07C0 --guobj 0xAE34A98 --package com.ACE2025.Game

異常點分析與修復題目說明如下,純粹的UE4逆向,無任 ...

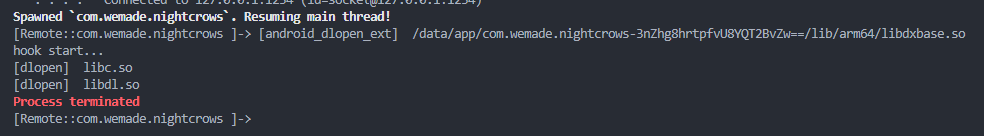

記一次對某韓遊的反反調試

樣本:Y29tLndlbWFkZS5uaWdodGNyb3dz

前言聊點題外話,最近在找工作,一家公司說要搞NP,我果斷拒絕,還有一家公司給了一道面試題,內容是分析一款外掛( 針對他們家遊戲的 )和實現一個有效的外掛功能。當我興致勃勃下載好遊戲後,打開apk的lib目錄一看,發現libtprt.so、libtersafe2.so的特徵就知道67了。

眾所周知這是tx的MTP,我自認水平有限是搞不定的了,但還是硬著頭皮分析了一下,主要想分析他的CRC檢測,找到了幾處CRC邏輯,但都不是主要的邏輯,直到最後看到疑似vm虛擬機的東西,感覺他的核心檢測邏輯可能是在vm裡?看之後有沒有機會再分析看看吧。

小小分析完libtprt.so後,道心破碎,於是打算找個簡單點的來玩玩,正好前段時間一位大佬分享了一個樣本,就決定是你的。這是個UE5遊戲,主要看看他的檢測邏輯。

frida閃退分析frida注入後過1s左右會直接閃退,打印加載的so,看到只有一個libdxbase.so是APP本身的,顯然檢測邏輯在裡面。

將libdxbase.so拉入IDA,沒有報錯,即so大概率沒有加固。

然後習慣先 ...

2025吾愛解題領紅包活動(Android題解)

前言簡單寫一下Android部份的解題思路。

第三題:Android初級題明顯的xxtea特徵。

解密後直接得到flag

第四題:Android中級題目標是找到秘鑰。

Java層關鍵邏輯如下,調用了Check函數來檢查密鑰。

是個native函數。

嘗試直接hook RegisterNatives,發現Check果然是動態注冊的,在0xe8c54。

Check一開始是一些反調試邏輯。

先看anti1,它調用decrypt_str解密字符串,但奇怪的是解密出來的字符串不是以\x00結尾,導致opendir直接失敗,使得後面的反調試邏輯形同虛設?( 不知是故意的還是不小心的 )

anti2、do_something1也同理,皆因為decrypt_str的問題導致後續的邏輯失效。

繼續向下跟,看到它動態計算出一個函數地址,大概率就是加密函數,最後與密文進行對比。

一開始以為動態計算的那個函數地址是固定的,後來才發現有兩個不同的地址,會隨著上面anti1、anti2、do_something1、getenv等函數返回的結果而改變。

類似蜜罐的概念,當觸發anti邏輯後,不主 ...

2024騰訊遊戲安全大賽安卓決賽(復現)

前言很少接觸UE4逆向,借這個比賽的題目來學習下UE4逆向和vm虛擬機。

主要參考這兩篇文章來復現:

「[原创] 2024腾讯游戏安全大赛-安卓赛道决赛VM分析与还原」

「[原创] 腾讯游戏安全技术竞赛2024决赛 安卓方向解题报告」

Dump SDKUE4逆向的第一步基本都要先Dump SDK,否則根本無從下手。

UE4三件套按常規方法靜態定位三件套。

GName:0x4E2EC00

GWorld:0x4F5C0D0

GObject:0x4E533AC

嘗試用ue4dumper來dump sdk,但失敗了。失敗的原因很有可能是GWorld的結構被魔改了。

用frida驗證下GNmae字符串算法是否被魔改。

根據UE4.27源碼的FNmae::ToString()函數,可以得出32位程序的字符串算法如下。

123456789101112131415161718192021222324252627282930313233function getName32(GName, idx) { var ComparisonIndex = idx; var FNam ...

某盾so加固與修復

文章在看雪那邊被警告了,這邊也不留了^^

/image3.png)

/image.png)

/image.png)

/image.png)

/image1.png)

/image61.png)