【FlareOn2】gdssagh

分析

- 拉入IDA,發現只打印了一句話,然後就退出了

- 但在其下方發現一大堆沒分析出來的數據,嘗試轉為代碼,但轉完後無從下手

- 然後再嘗試轉為數據,發現一大堆可見字符,且很像Base64

- 嘗試取開頭的一小段進行Base64解密,結果如下,由此可知這些base64字符串其實是一張圖片

- 使用CTF-Tools工具,將base64轉換為圖片

- 工具操作:先將base64字符複制到Source中,然後

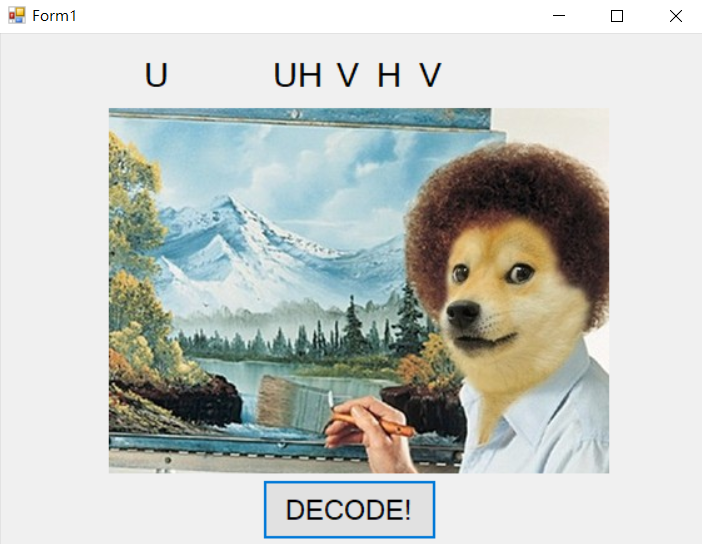

常見編碼→圖片轉換→base64->圖片 - 然後得到下面這張圖片,看不出什麼東西,極有可能是有一些隱寫操作

zsteg的安裝及使用

- 參考這篇文章,發現是zsteg的隱寫

- 在Ubuntu安裝zsteg的方法:

sudo apt-get install rubygemsgem install zsteg

- 使用指令

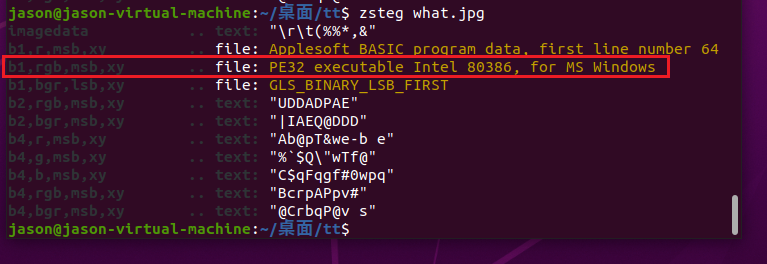

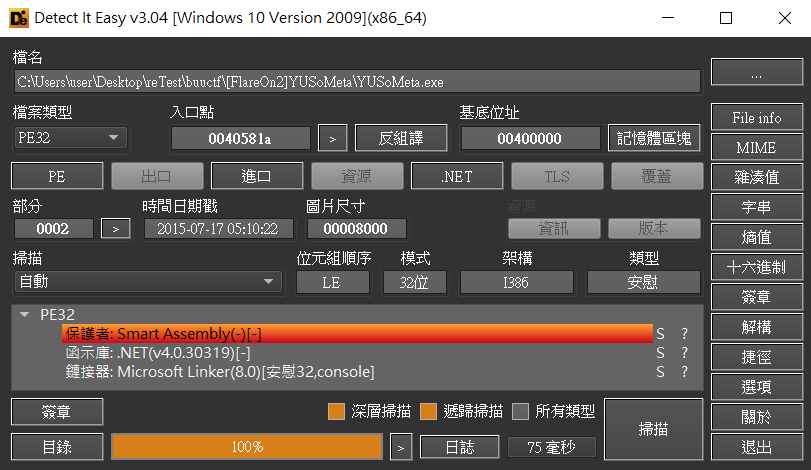

zsteg what.jpg來查看what.jpg所隱藏的所有東西,然後檢測到嵌入的PE32可執行文件,如下圖所示,記下b1,rgb,msb,xy這串東西

- 使用指令

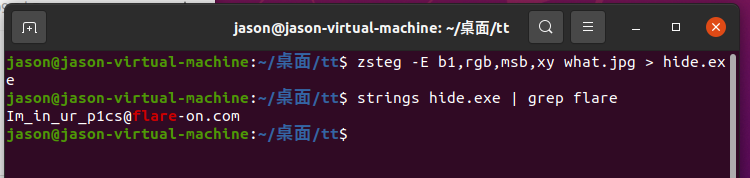

zsteg -E b1,rgb,msb,xy what.jpg > hide.exe來提取上述的PE文件,並重定向到hide.exe中 - 使用

strings hide.exe | grep flare來查找hide.exe中包含flare的字符串,然後就得到flag了

本部落格所有文章除特別聲明外,均採用 CC BY-NC-SA 4.0 許可協議。轉載請註明來自 NgIokWeng's Blog!

評論

/image3.png)

/image.png)